SUCTF 一道流量题目

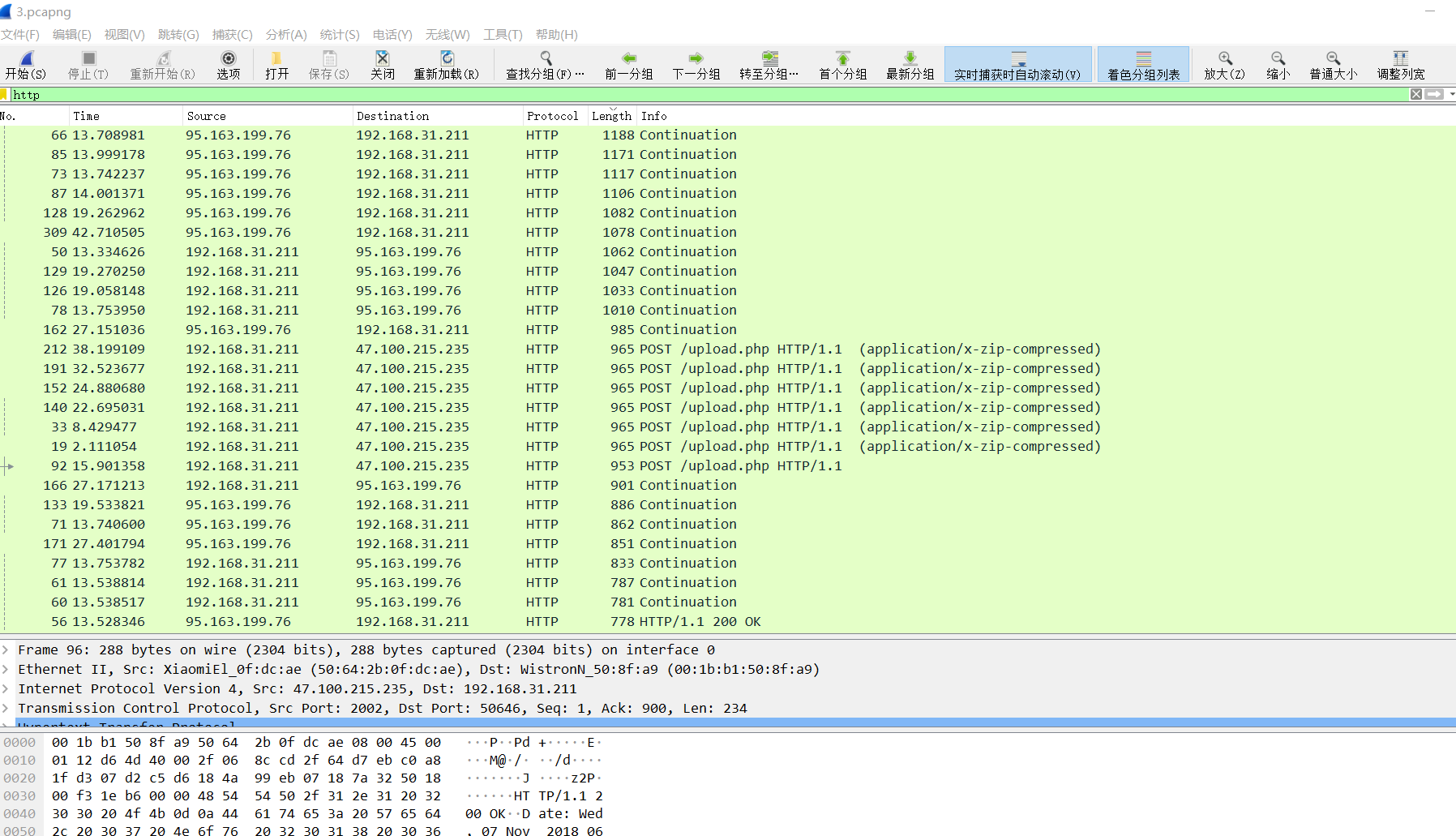

wireshark打开,直接过滤http(流量题的套路),发现有upload.php

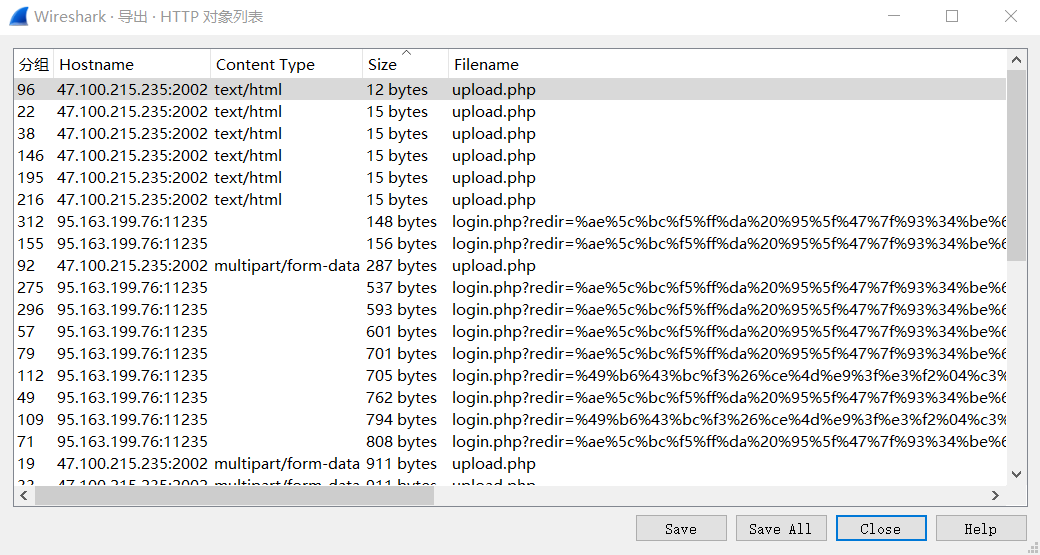

文件–>导出对象–>HTTP 点击Size排序 选择第一个upload.php 点击save保存打开查看。(也可以点击save all到一个文件夹中,一个个看文件内容2333)

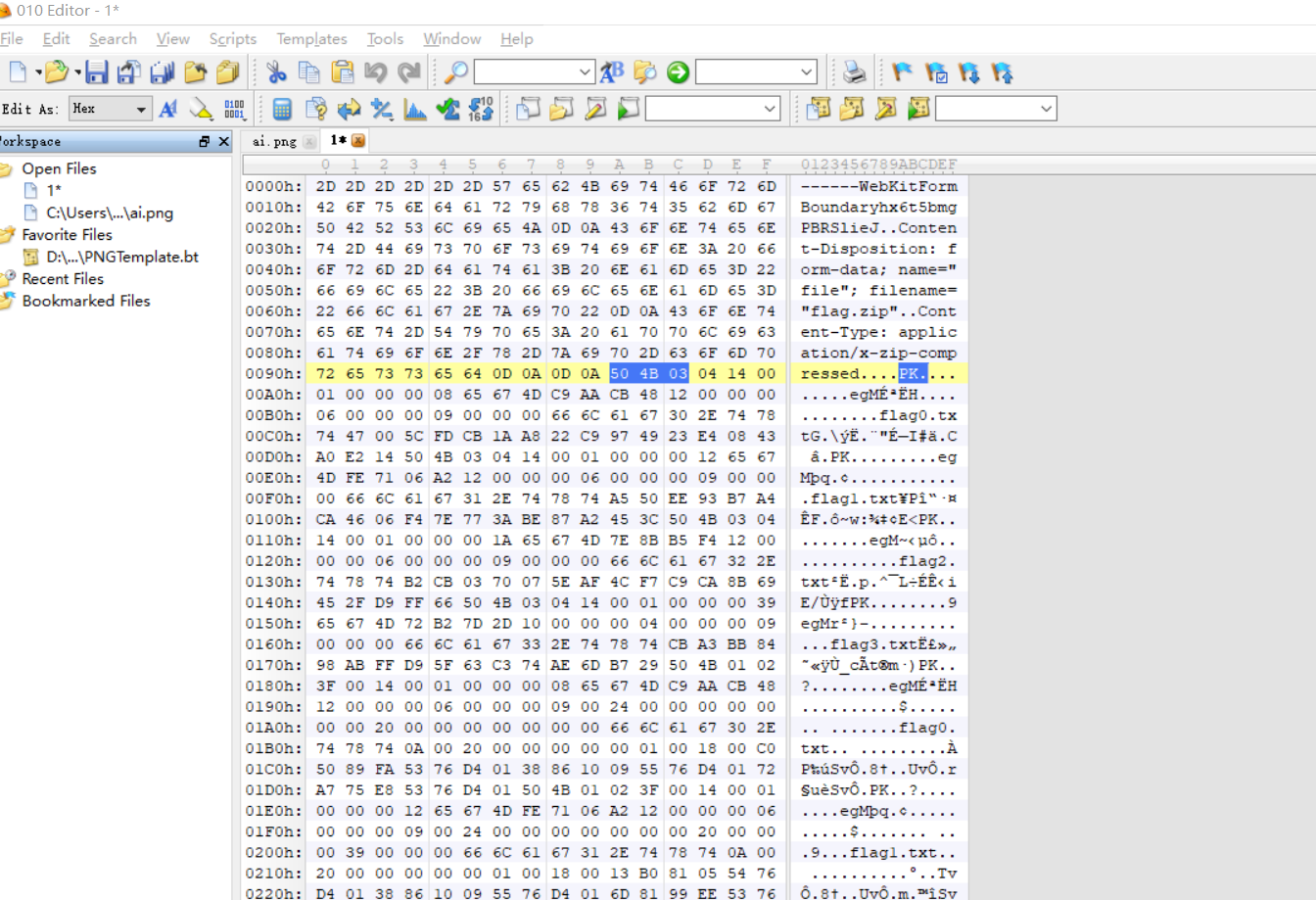

打开发现是16进制编码,保存在一个txt文本中,使用010Editor导入:Import Hex 选择txt文件

发现pk开头,是zip压缩包格式,提取出来:010Editor中选择16进制块,点击file–>Save a Copy 保存为zip文件。

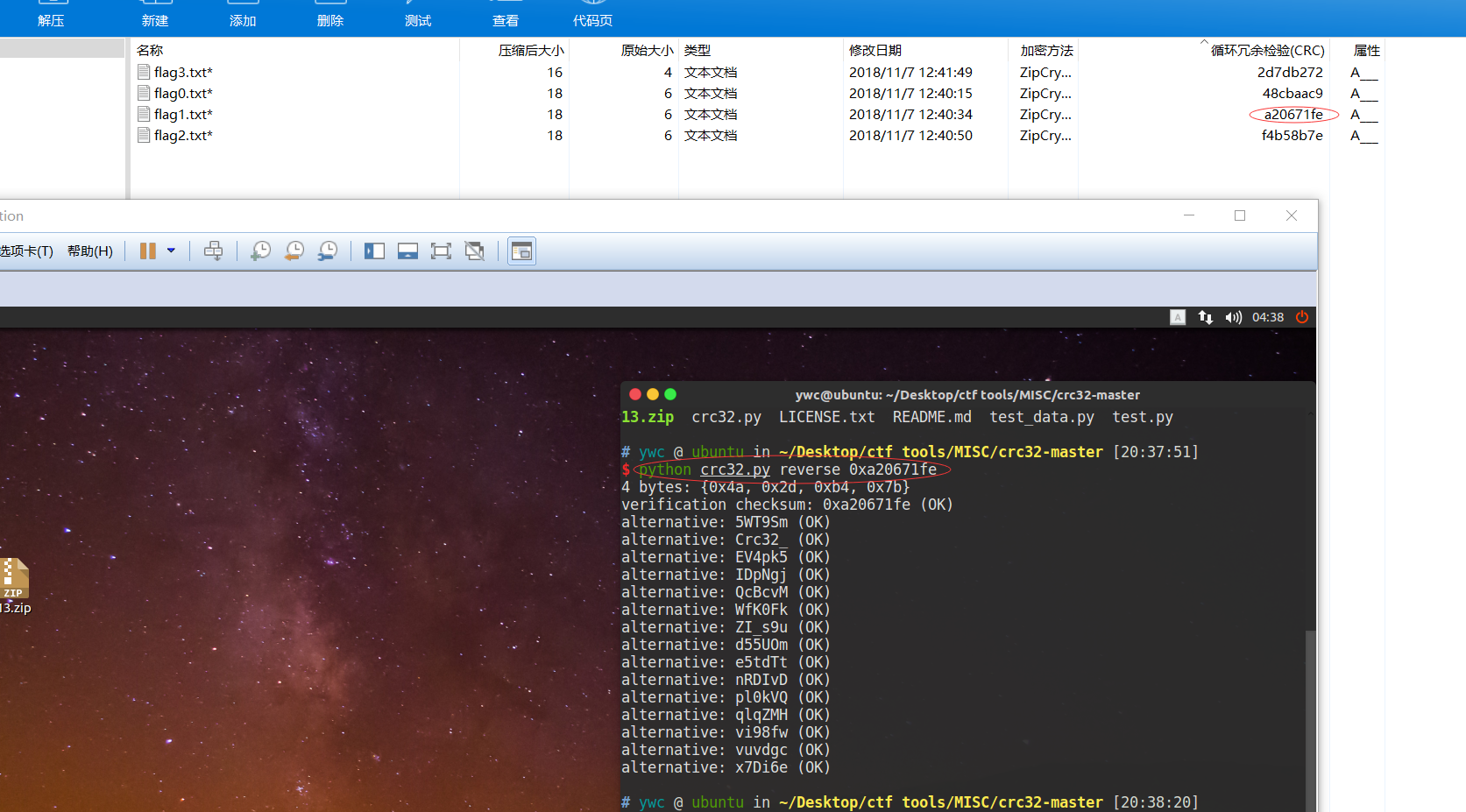

打开发现里面4个flag.txt都是加密的,想到crc32碰撞。

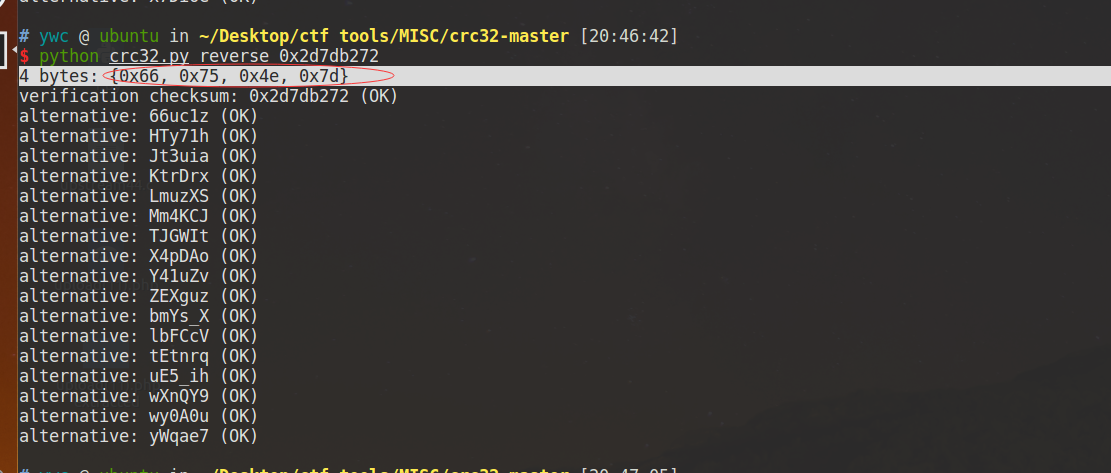

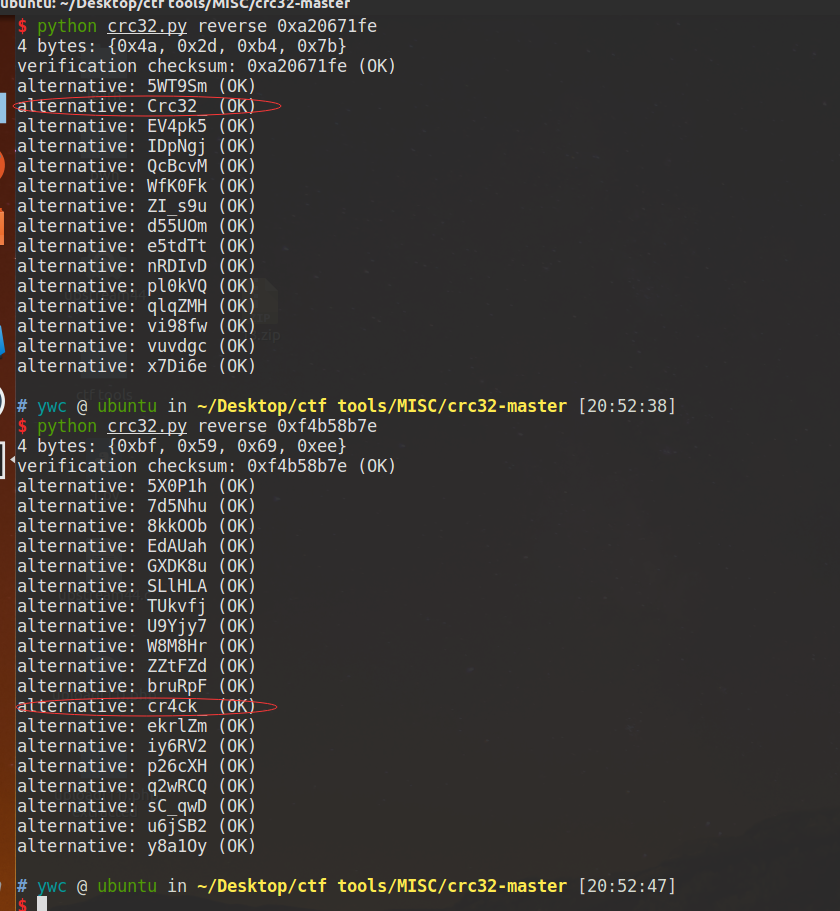

查看文件的CRC32的值,利用CRC32脚本,python crc32.py reverse 0xa20671fe crc32的值要记得加上0x

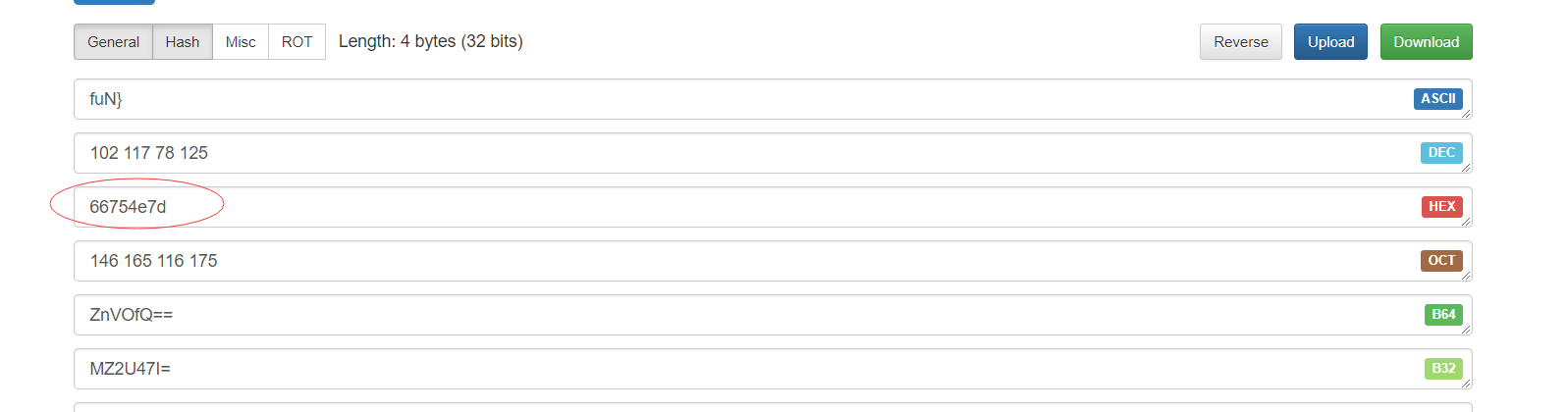

一个个爆破即可,其中flag3.txt原始大小是4个,在解密后要对这四个19进制数进行解密。其他直接观察6位的即可。

把每一个txt文件碰撞得到的结果按照文件名顺序拼接起来即可。

得到{Crc32_cr4ck_fuN}

flag头部格式是flag0.txt 直接使用crc32.py是解不出来的,可以自己写脚本也可以直接猜23333

安恒9月月赛misc

压缩包 提示crc

四个文件都有密码 三个6字节 一个很大

6字节的直接crc爆破 github搜个脚本秒出 要是自己写六个循环跑的贼慢

脚本会爆出好几种可能的值 选有语意的

按顺序连起来就可以解压第四个文件

全是二进制 一长串 肯定要转16转ascii

python写了下好卡 翻到了以前的一个工具秒出

转完发现是图片的base64 找个网站解一下是二维码 扫码即可

Reference

crc32利用脚本

参考文章:https://blog.csdn.net/u011377996/article/details/79360820